라고 쓰지만 다른 이름으로 “같은 집안끼리 왜 이래!!”로 잡는다.

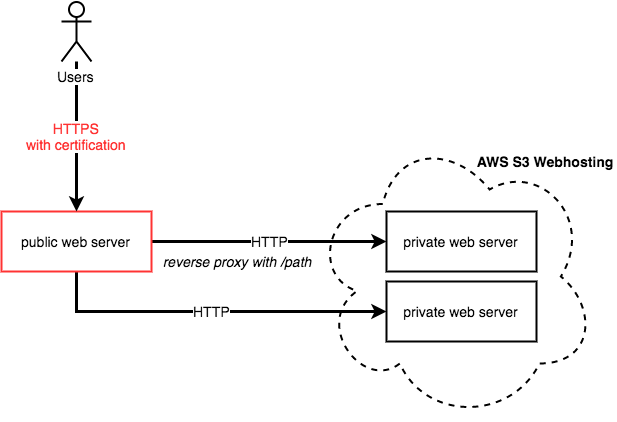

시스템을 구성하는 과정에서 목적에 따른 다양한 도메인을 별개로 잡기보다는 하나의 도메인에서 각 기능 제공 영역을 reverse proxy로 구성하는 방안을 적용했다. 여러 도메인들을 관리해야하는 피로감이 있었고, 각 도메인별로 따로 Certification을 받아야 하는 프로세스가 귀찮은 것도 있었다. 대강의 구조는 아래와 같이 셋업했다.

기존 설정에서 AWS S3 webhosting에 대한 리소스 접근을 제어하기 위해 Bucket Policy의 aws:SourceIp를 통해 접근 제어를 했다. Public Web Server는 IDC에 존재했기 때문에 웹서버의 Public NAT IP를 sourceIp로 등록해서 나름 안전하게 사용하고 있었다.

이번에 겪은 문제는 IDC의 장비를 AWS EC2 Instance로 이전하면서 발생했다.

당연히 S3 Webhosting으로 접근하는 IP는 EC2 Instance에 부여된 Public IP일 것이기 때문에 이걸 등록해주면 끝! 일거라고 생각했다.

curl http://ifconfig.io

이 명령으로 110.10.10.123이 Public IP로 확인됐다고 했을 때, 아래의 IP에 110.10.10.0/24 대역으로 추가해줬다.

{

"Version": "2012-10-17",

"Id": "Policy1492667932513",

"Statement": [

{

"Sid": "Stmt1492667929777",

"Effect": "Allow",

"Principal": "*",

"Action": "s3:GetObject",

"Resource": "arns3:::reverse1.sample.co.kr/*",

"Condition": {

"IpAddress": {

"aws:SourceIp": [

"120.10.10.0/24",

"110.10.10.0/24"

]

}

}

}

]

}

잘 돌겠지? 라고 생각했지만 웬걸… EC2 장비에서 curl로 테스트를 해보니 Access Denied라는 메시지만 나올 뿐이다.

$ curl http://reverse1.sample.co.kr ... Access Denied ...

아무리 S3가 특정 Region에 구속되는 놈이 아니라고 하더라도 왜 같은 집안 사람들끼리 친하지 않지? 이때부터 집안 사람들끼리 왜 이러는지 한참을 구글링을 해봤지만 IP를 가지고 접근 제어를 풀어내지는 못했다. 회사의 다른 사람들에게 물어봤어도 뾰족한 답을 얻을 수 없었는데, 한 분이 힌트를 주셨다. 같은 AWS 환경은 같은 Region에 있는 장비들끼리는 AWS 자체의 내부망을 통해 통신한다는거!

여기에서 힌트를 얻어서 그럼 내부망을 사용한다는 건 VPC를 통해 뭔가 통신이 이뤄질꺼라구 추측하고 관련된 구글링을 해본결과, VPC 수준에서 Bucket Policy가 있다는 걸 확인했다.

이를 반영한 전체 설정 내용은 아래와 같다.

{

"Version": "2017-10-17",

"Id": "PolicyBasedOnIpAndVPC",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Principal": "*",

"Action": "s3:GetObject",

"Resource": "arns3:::reverse1.sample.co.kr/*",

"Condition": {

"IpAddress": {

"aws:SourceIp": [

"120.10.10.0/24"

]

}

}

},

{

"Sid": "",

"Effect": "Allow",

"Principal": "*",

"Action": "s3:GetObject",

"Resource": "arns3:::reverse1.sample.co.kr/*",

"Condition": {

"StringEquals": {

"aws:sourceVpc": [

"vpc-a6ccdbcf"

]

}

}

}

]

}

추가한 Allow 설정에서 접근하는 대상의 VPC정보를 확인해서 내부 VPC의 경우에 허용하는 정책을 설정해준다. 이런 설정으로 변경 적용한 이후에 EC2 Instance에서 curl 명령으로 확인해보면 정상적으로 컨텐츠가 노출되는 것을 확인할 수 있다. EC2 환경을 위한 추가적인 IP 설정등은 필요없는 일이었다.

간단한 것 같지만 몰랐기 때문에 바보처럼 이틀이나 허비를 해버렸다. VPC를 통한 Policy 설정에 대한 상세 정보는 http://docs.aws.amazon.com/AmazonS3/latest/dev/example-bucket-policies-vpc-endpoint.html 에서 확인하면 된다.